Ici, nous allons mettre en place le certificat SSO de façon “manuel”, c’est à dire sans utiliser l’outil vCenter Certificate Automation Tool 5.5

Loguez-vous sur le serveur avec un compte administrateur. Ouvrez une invite de commande DOS et tapez les commandes suivantes pour préparer l’environnement :

C:\>SET JAVA_HOME=C:\Program Files\Common Files\VMware\VMware vCenter Server – Java Components

C:\>SET PATH=%PATH%;C:\Program Files\VMware\Infrastructure\VMware\CIS\vmware-sso;%JAVA_HOME%\bin

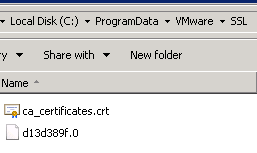

Vérifiez que le dossier C:\Program Data\VMware\SSL contient un fichier ca_certificates.crt et un fichier hash 8_characters.0 :

Sauvegarder le dossier en SSL_old.

Enregistrez le certificat CA dans le VMware Trust Store en tapant les commandes suivantes :

C:\OpenSSL-Win32\bin> openssl x509 -noout -subject_hash -in C:\certs\Root64.cer

Une valeur hexadécimale est renvoyé :

Notez cette valeur.

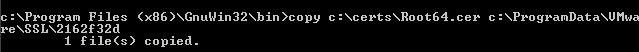

Créer un nouveau dossier nommé SSL dans C:\Program Data\VMware\ et tapez la commande suivante dans une invite de commande DOS :

C:\> copy C:\certs\Root64.cer C:\ProgramData\VMware\SSL\hash.0

En remplaçant hash.0 par le numéro récupéré de la commande précédente. Pour nous le numéro 2162f32d :

Tapez ensuite la commande suivante :

C:\> more C:\certs\Root64.cer >> C:\ProgramData\VMware\SSL\ca_certificates.crt

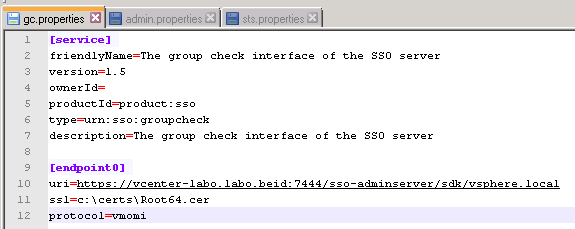

Utiliser un éditeur de texte et créer 3 fichiers que vous sauvegardez dans c:\certs :

fichier “gc.properties”

- gc.properties: [service]

friendlyName=The group check interface of the SSO server

version=1.5

ownerId=

productId=product:sso

type=urn:sso:groupcheck

description=The group check interface of the SSO server [endpoint0]

uri=https://SSOserver.domain.com:7444/sso-adminserver/sdk/vsphere.local

ssl=c:\certs\Root64.cer

protocol=vmomi

fichier “admin.properties”

- admin.properties: [service]

friendlyName=The administrative interface of the SSO server

version=1.5

ownerId=

productId=product:sso

type=urn:sso:admin

description=The administrative interface of the SSO server [endpoint0]

uri=https://SSOServer.domain.com:7444/sso-adminserver/sdk/vsphere.local

ssl=c:\certs\Root64.cer

protocol=vmomi

fichier “stp.properties”

- sts.properties: [service]

friendlyName=STS for Single Sign On

version=1.5

ownerId=

productId=product:sso

type=urn:sso:sts

description=The Security Token Service of the Single Sign On server. [endpoint0]

uri=https://SSOserver.domain.com:7444/sts/STSService/vsphere.local

ssl=c:\certs\Root64.cer

protocol=wsTrust

Remplacer ce qui est en rouge par les bonnes valeurs :

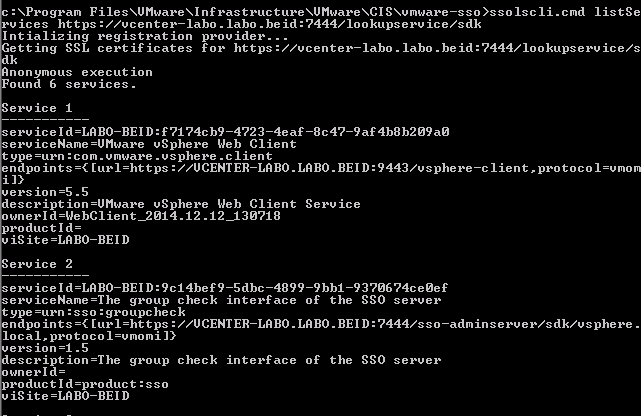

Lancez ensuite la commande suivante qui va lister les services du serveur :

C:\Program Files\VMware\Infrastructure\VMware\CIS\vmware-sso>ssolscli.cmd listServices https://FQDNSSO:7444/lookupservice/sdk

Vous devez avoir un résultat comme ci-dessous avec une liste de service :

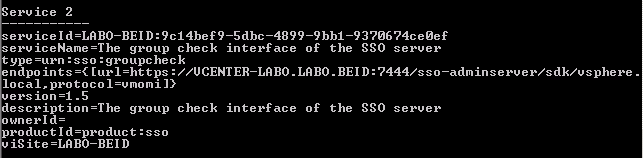

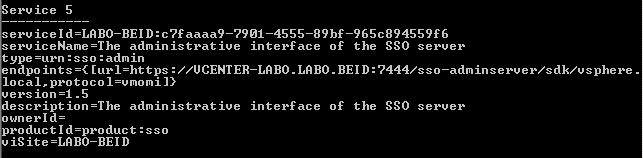

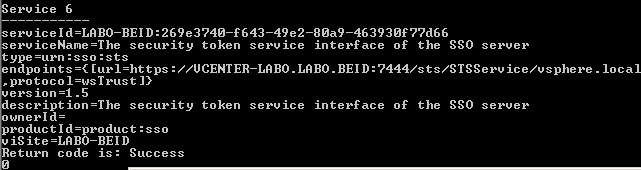

Localisez les 3 services SSO identifiés par les types “urn :sso :groupcheck”, “urn :sso :admin” et “urn :sso :sts”

Pour nous ça donne, pour SSO Services :

Pour SSO Admin :

Pour Security Token Service :

Notez la valeur du paramètre “viSite”, dans notre exemple : LABO-BEID

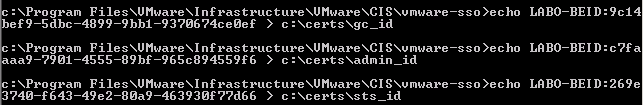

Utilisez la valeur viSite et tapez les commandes suivantes pour récupérer les id dans des fichiers :

echo <Site Name>:IDService > c:\certs\gc_id

echo <Site Name>:IDService > c:\certs\admin_id

echo <Site Name>:IDService > c:\certs\sts_id

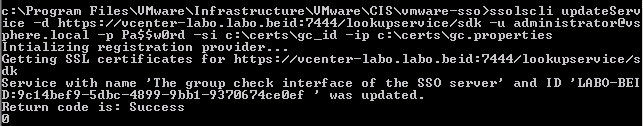

Updater les 3 services en commençant par le service GroupCheck en tapant les commandes suivantes :

ssolscli updateService -d https://ssoserver.domain.com:7444/lookupservice/sdk -u administrator@vsphere.local -p SSO_administrator_password -si c:\certs\gc_id -ip c:\certs\gc.properties

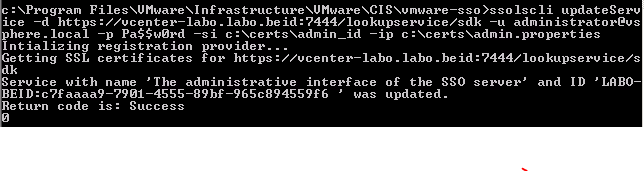

c:\> ssolscli updateService -d https://ssoserver.domain.com:7444/lookupservice/sdk -u administrator@vsphere.local -p SSO_administrator_password -si c:\certs\admin_id -ip c:\certs\admin.properties

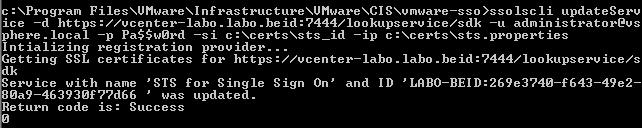

c:\> ssolscli updateService -d https://ssoserver.domain.com:7444/lookupservice/sdk -u administrator@vsphere.local -p SSO_administrator_password -si c:\certs\sts_id -ip c:\certs\sts.properties

Allez ensuite dans le dossier C:\ProgramData\VMware\CIS\runtime\VMwareSTS\conf

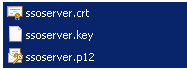

Sauvegarder les fichiers ssoserver.p12, ssoserver.key et ssoserver.crt dans un autre dossier et remplacez-les par les nouveaux :

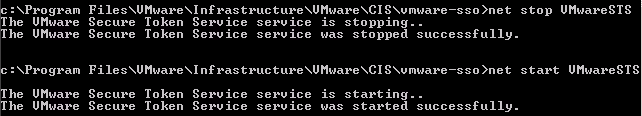

Pour que les changements prennent effets, redémarrer le service VMware Secure Token Service :

Le certificat SSO est maintenant remplacé. Nous pouvons passer au certificat Inventory Service.