Présentation

Nous allons dans cette suite d’articles présenter NSX et détailler les étapes d’installation et de configuration dans notre Lab.

Depuis quelques années, VMware s’est mis dans l’idée de tout virtualiser. Le software Defined Data Center, si cher à VMware, prend une nouvelle dimension avec la virtualisation des réseaux et NSX. Ceci est certainement la plus grosse nouveauté depuis la virtualisation des serveurs. En tout cas, elle suscite énormément de curiosité et d’attente.

Dans le cas de la virtualisation des serveurs, l’hyperviseur (ESXi), fournit, tel un serveur physique, la mémoire, le CPU, la carte réseau, etc aux différentes VMs. Avec la virtualisation des réseaux, l’hyperviseur reproduit l’équivalent des couches 2 à 7 du modèle OSI (switch, routage, ACL, Firewall, etc) en tant que software. Ceci permet de créer un réseau virtuel isolé. Le réseau virtuel est indépendant du réseau physique et complètement agnostique. Il vient s’interfacer au-dessus de la couche physique et ne demande aucun équipement supplémentaire à part les ESXi habituels.

NSX peut être configuré depuis le web client, la ligne de commande et les REST API.

Nous allons présenter les composants de NSX avant l’installation.

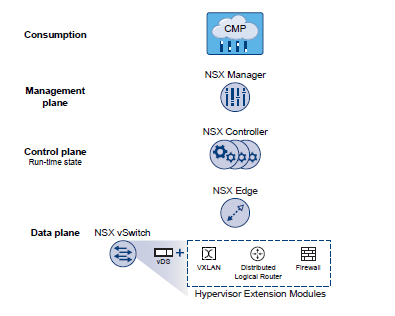

Composants NSX

Data Plane :

NSX Data Plane correspond aux vSwitch NSX qui sont basés sur les vSphere Distributed Switch (vDS) ainsi que des composants additionnels. Des modules (VIB) sont installés sur les ESXi pour activer les services comme le routage distribué, le firewall logique et pour activer les VXLAN.

Les vSwitch NSX basés sur vDS font abstraction du réseau physique. Voici les avantages :

- Couche supérieure avec les protocoles comme VXLAN et centralisation de la configuration du réseau

- Création d’une couche 2 flexible par-dessus le réseau IP existant physique sans ajout de matériel dans votre réseau physique

- Communication est-ouest et nord-sud en maintenant une isolation entre plusieurs tenants

- Les applications et VMs ne sont pas impactés, elles voient le réseau virtuel comme un réseau physique

- Facilite l’ajout d’hyperviseur dans le réseau

- Plusieurs fonctionnalités supportées : Port Mirroring, QoS, LACP, Network Health Check, NetFlow, Sauvegarde et Restauration des confgiurations, monitoring, management et troubleshooting du réseau virtuel

De plus, le data plane fournit une passerelle entre les VXLAN et le réseau physique (VLAN). L’appliance NSX Edge gère cette partie. Cette appliance interagit sur les couches 2 et 3, le firewall de périmètre, le load balancing et d’autres services comme VPN et DHCP.

Control Plane :

Le Control Plane NSX est assuré par les contrôleurs NSX (NSX controller). NSX controller contrôle les switchs virtuels (logical switches) et maintiennent les informations des VMs, ESXi, logical switch et VXLAN.

Les contrôleurs sont déployés dans un cluster par nombre impair afin d’assurer une haute disponibilité. Une panne d’un des contrôleurs ne doit pas impacter le trafic dataplane.

Management Plane :

Le management plane NSX est assuré par l’appliance NSX Manager qui est le premier composant NSX à déployer dans votre vCenter. Il fournit le point unique pour configurer l’environnement NSX et communique avec les REST API.

Consumption Platform :

La plateforme de consommation est accessible directement via vSphere Web Client. Elle permet de configurer et administrer NSX. D’autres plug-in existent pour vCAC, vCloud Director et Open Stack ainsi que les REST API.

Services NSX

Logical Switches :

Les switch logiques créés des domaines de broadcast virtuels permettant de séparer des VMs. Ceci est l’équivalent dans un réseau physique aux VLANs. Un switch logique est distribué. Il permet de faciliter la mobilité d’une VM sans les contraintes de la couche 2 physique (VLAN).

Logical Routers :

Les routeurs logiques permettent de router les informations entre les domaines de broadcast créés par les logical switches. NSX permet de faciliter les échanges Est-Ouest et donc d’effectuer des communications VM à VM directement sans sortir de l’infrastructure virtuelle. Les routeurs logiques permettent également le traffic Nord-Sud qui permet aux VMs de communiquer avec le réseau physique par exemple.

Logical Firewall :

Les Firewall logiques fournissent des mécanismes de sécurité tout comme des firewall dans un réseau physique. Les composants Distributed Firewall des Firewall logiques permettent de segmenter le datacenter virtuel à travers des objets vCenter (Datacenter, VM, etc), à travers des utilisateurs, des ESXi, etc comme on peut le faire dans un réseau physique à travers des IP, VLAN, etc. Le composant Edge Firewall permet de créer des DMZ basées sur les IP/VLAN, de faire du NAT, du VPN, etc. Enfin pour monitorer l’activité réseau entre vos machines, la fonctionnalité Flow Monitoring vous permettra d’auditer votre trafic réseau.

Autres services : Logical Virtual Private Networks, Logical Load Balancer, Service Composer et NSX Extensibility.

NSX :

Partie 3 – Installer NSX Manager

Partie 4 – NSX : Mise en place du Control Plane / Control Cluster

Partie 5 – NSX : Déployer les modules VIB sur les ESXi

Partie 6 – NSX : Configurer les VXLAN

Partie 7 – NSX : Segment ID et Transport Zone

Partie 8 – NSX : Déployer les Logical Switches

Partie 9 – Présentation NSX Edge

Partie 10 – NSX : Installer un Logical Router

Partie 11 – Installer NSX Edge Service Gateway

Partie 12 – NSX : Présentation Logical Firewall

Partie 13 – NSX : Logical Firewall – Modification de règle par défaut

Partie 14 – NSX : Logical Firewall – Création d’une règle

Partie 15 – NSX : Présentation du Routage

Partie 16 – NSX : Routage Statique

Partie 17 – NSX : Routage Dynamique avec OSPF

Bonjour,

Merci pour votre blog .

En fait, j’aimerai démontrer l’isolation par différents scénario pratiques

Je ne sais pas quelle configuration choisir pour démontrer cette isolation

Merci

Bonjour Rizello,

Isolation réseau (Segmentation IP) ou isolation selon contexte avec mise en quarantaine par exemple (service composer) ?

Merci beaucoup Alban lcorps-Fouad el akkad